Am heutigen 21.5. hat der Bundestag in 3. Lesung das Betriebsrätemodernisierungsgesetz beschlossen. Der neue § 79a zum Thema Datenschutz wurde in der Empfehlung des Ausschusses für Arbeit und Soziales um zwei Sätze ergänzt. Er hat jetzt Wortlaut:

„1Bei der Verarbeitung personenbezogener Daten hat der Betriebsrat die Vorschriften über den Datenschutz einzuhalten. 2Soweit der Betriebsrat zur Erfüllung der in seiner Zuständigkeit liegenden Aufgaben personenbezogene Daten verarbeitet, ist der Arbeitgeber der für die Verarbeitung Verantwortliche im Sinne der datenschutzrechtlichen Vorschriften. 3Arbeitgeber und Betriebsrat unterstützen sich gegenseitig bei der Einhaltung der datenschutzrechtlichen Vorschriften. 4Die oder der Datenschutzbeauftragte ist gegenüber dem Arbeitgeber zur Verschwiegenheit verpflichtet über Informationen, die Rückschlüsse auf den Meinungsbildungsprozess des Betriebsrats zulassen. 5Die §§ 6 Absatz 5 Satz 2, 38 Absatz 2 des Bundesdatenschutzgesetzes gelten auch im Hinblick auf das Verhältnis der oder des Datenschutzbeauftragten zum Arbeitgeber.“

Hieraus ergeben sich interessante Fragen. Nach der Formulierung ist der Betriebsrat nicht Adressat datenschutzrechtlicher Verpflichtungen ist, welche sich an den Verantwortlichen i.S.v. Art. 4 Nr. 7 DS‐GVO richten. Der Betriebsrat ist damit nicht Adressat der Verpflichtung, bei Vorliegen der Voraussetzungen nach Art. 37 DS‐GVO, § 38 Abs. 1 BDSG einen Datenschutzbeauftragten zu benennen, der Melde‐ bzw. Benachrichtigungspflichten bei Datenschutzverletzungen (Art. 33 f. DS‐GVO) oder der Pflicht ein Verzeichnis von Verarbeitungstätigkeiten (VVT) gemäß Art. 30 DS‐GVO zu führen. Auch wäre der Betriebsrat nicht unmittelbarer Adressat der Transparenzpflichten bzw. Betroffenenrechte (Art. 12 ff. DS‐GVO). So auch die GDD in ihrer Stellungnahme zu dem Gesetzesentwurf.

Der zum ursprünglichen Entwurf ergänzte Satz 4 legt nahe, dass schon von Kontrollrechten der oder des Datenschutzbeauftragten ausgegangen werden kann, denn ohne Kontrolle hätte sie oder er keine Kenntnis vom Meinungsbildungsprozess des Betriebsrates. Aus der Begründung dieses Änderungsvorschlages ergibt, sich dass sich die Schweigepflicht der oder des Datenschutzbeauftragten auf alle Kenntnisse und nicht nur auf personenbezogene Daten beziehen soll: „Der erste Satz (§ 79a Satz 4 BetrVG-E) bezieht sich auf alle Informationen, die Rückschlüsse auf den Meinungsbildungsprozess des Betriebsrats ermöglichen und deren Kenntnis eine frei von Beobachtung durch den Arbeitgeber stattfindende Meinungsbildung im Betriebsrat gefährden würden. Dabei kommt es nicht darauf an, ob es sich um personenbezogene Daten handelt.“

Es wird auch nochmal deutlich darauf abgehoben, dass die Schweigepflicht der oder des Datenschutzbeauftragten nach § 6 Abs. 5 Satz 2 insbesondere auch gegen den Arbeitgeber gilt.

Der Ausschuss empfiehlt in der Begründung zu dem Thema der vertrauensvollen Zusammenarbeit im Datenschutz eine Betriebsvereinbarung abzuschließen. Im Grunde drückt sich der Gesetzgeber damit vor eine Regelung und legt den Betriebsparteien nahe, das selbst zu regeln. Viele Betriebsparteien, vor allem in KMUs, dürften damit überfordert sein.

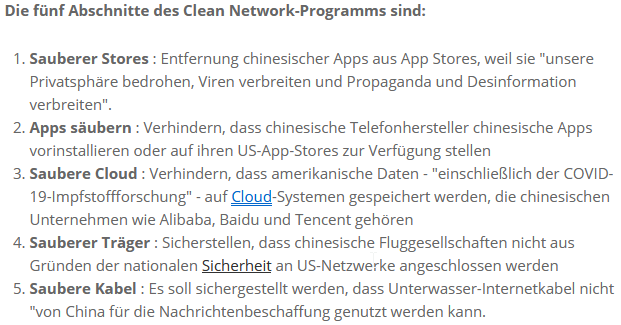

Die Trump-Administration will deshalb – ebenfalls laut PC Welt –

sicherstellen, „dass chinesische Fluggesellschaften nicht aus

Gründen der nationalen Sicherheit an US-Netzwerke angeschlossen werden“

(siehe Punkt 4 in dem Screenshot von PC Welt Online links.)

Die Trump-Administration will deshalb – ebenfalls laut PC Welt –

sicherstellen, „dass chinesische Fluggesellschaften nicht aus

Gründen der nationalen Sicherheit an US-Netzwerke angeschlossen werden“

(siehe Punkt 4 in dem Screenshot von PC Welt Online links.)

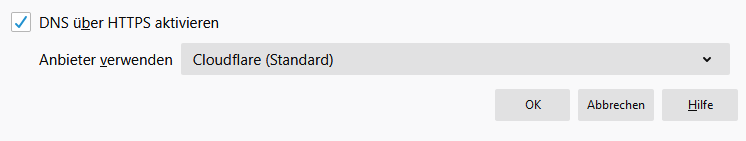

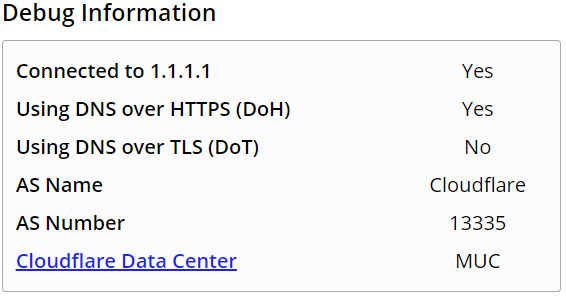

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit.

DoH/DoT der Absicherung des DNS dienen. Wenn es nur um die Sicherheit

des DNS geht, gibt es bereits eine etablierte Möglichkeit.  In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

In Unternehmen und Organisationen führt DoH auch zu erheblichen

Problemen. Mit DoH wird nicht mehr der interne DNS-Server, sondern ein

externer DNS-Server genutzt. Damit entfallen wichtige und erforderliche

Möglichkeiten. Ein Split-DNS (der DNS-Server beantwortet externe und

interne DFNS-Anfragen unterschiedlich) ist nicht mehr möglich. Interne

Strukturen (Intranet-Server, Produktionsserver etc.), die nach außen

nicht offengelegt werden sollen, sind nicht mehr zugreifbar, da nur der

interne DNS-Server diese kennt.

Bundesinnenminister Thomas de Maizière äußert sich durchaus

widersprüchlich, wenn es um den Konflikt von Grundrechten und Sicherheit

(gerade auch vor dem Hintergrund Terrorismus) geht. Die Europäische

Menschrechtskonvention sagt in Art. 5 Abs. 1 Satz 1 "Jede Person hat das

Recht auf Freiheit und Sicherheit." Freiheit und Sicherheit sind

Grundrecht die gelichberechtigt nebeneinander stehen. Zitate unseres

Inneministers wie "

Bundesinnenminister Thomas de Maizière äußert sich durchaus

widersprüchlich, wenn es um den Konflikt von Grundrechten und Sicherheit

(gerade auch vor dem Hintergrund Terrorismus) geht. Die Europäische

Menschrechtskonvention sagt in Art. 5 Abs. 1 Satz 1 "Jede Person hat das

Recht auf Freiheit und Sicherheit." Freiheit und Sicherheit sind

Grundrecht die gelichberechtigt nebeneinander stehen. Zitate unseres

Inneministers wie " RSS

RSS