Auf Grund der COVID-19 Krise arbeiten derzeit viele Beschäftigte im Homeoffice. Dabei haben nicht alle Arbeitgeber hinreichend viele transportable Rechner (Notebooks und MiniPCs) vorrätig. Wie kann man das private IT-Equipment nutzen?

Es gibt derzeit mehrere Empfehlungen zur Arbeit im Home Office. Zum Datenschutz hat sich Professor Dr. Thomas Petri, der bayerische Landesbeauftragte für den Datenschutz (bayLDSB) geäußert. Auch wenn er formal nur für die bayerischen Behörden zuständig ist, bietet seine Empfehlung eine brauchbare Orientierungshilfe für Unternehmen.

Vorzugsweise sollten Rechner des Arbeitgebers genutzt werden. Nur wenn diese nicht zir Verfügung sollte die Nutzung privater Geräte in Betracht gezogen werden. Auf den privaten Rechnern sollten nach Möglichkeit keine personenbezogenen und andere vertrauliche Daten gespeichert werden. Wenn es nicht ohne Speicherung geht, muss eine Löschung der Daten möglich sein (und auch durchgeführt werden). Die Dateien müssen sicher gelöscht werden. Das ist leider mit Bordmitteln der üblichen Betriebssysteme nicht möglich.

Der private Rechner muss über ein aktuelles vom Hersteller gepflegtes Betriebssystem verfügen (also kein Windows 7!) und aktuell gepatcht sein. Es muss einen aktuellen Virenscanner installiert haben (Windows, MacOS).

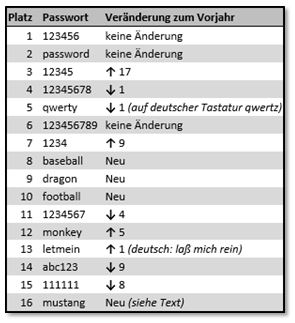

Und natürlich muss der Rechner, das Pad, das Smartphone über einen Passwortschutz verfügen. Dieses Passwort sollte nicht die ganze Familie oder Wohngemeinschaft kennen. Am Rechner kann man für die berufliche Nutzung eine neue Nutzerkennung einrichten (Anleitung z.B. für Windows). Diese Nutzerkennung sollte keine Administratorrechte besitzen. Soweit der Zugriff auf Unternehmens- oder Behördenressourcen über https-Verbindungen mit Anmeldung geschützt ist, können die Beschäftigten direkt arbeiten. Ist ein VPN-Zugriff erforderlich, muss zuerst noch die VPN-Software installiert werden. Hierzu erstellt man eine Anleitung für die Beschäftigten, wenn der Hersteller die Installation erlaubt. Das dürften zurzeit krisenbedingt die meisten tun.

Für den Dateiaustausch der Beschäftigten untereinander können verschlüsselte Dienste genutzt werden. In kleinen Unternehmen bzw. kleinen Teams kann man z.B. die Lösung der DRACOON GmbH nutzen. Mit maximal 10 GB Speicher und für 10 Nutzer ist die Lösung dauerhaft kostenfrei. Damit ist eine schneller Einstieg möglich. Ein deutsches Unternehmen, in Deutschland gehostet und mit guter Verschlüsslung: die Anforderungen der IT-Sicherheit und der DSGVO sind erfüllt. Ein Vertrag zur Auftragsverarbeitung ist natürlich trotzdem noch erforderlich.

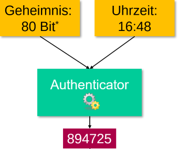

Je nach Schutzbedarf der Daten im Unternehmen oder in der Behörde sollte

auf eine 2-Faktor-Authentisierung (2FA) gesetzt werden. Für

Administratoren ist 2FA bei der Anmeldung von außen Pflicht. Eine

relativ einfach auszurollende Lösung ist der Google

Authenticator. Auch der Microsoft

Authenticator oder als Open Source Lösung z.B. FreeOTP

sind nutzbar. Da dier Authentisierung in der Regel im Active Directory,

per LDAP oder Radius erfolgt, muss die 2FA auch nur an einer Stelle

eingebunden werden.

Je nach Schutzbedarf der Daten im Unternehmen oder in der Behörde sollte

auf eine 2-Faktor-Authentisierung (2FA) gesetzt werden. Für

Administratoren ist 2FA bei der Anmeldung von außen Pflicht. Eine

relativ einfach auszurollende Lösung ist der Google

Authenticator. Auch der Microsoft

Authenticator oder als Open Source Lösung z.B. FreeOTP

sind nutzbar. Da dier Authentisierung in der Regel im Active Directory,

per LDAP oder Radius erfolgt, muss die 2FA auch nur an einer Stelle

eingebunden werden.

Die Nutzung privater Peripheriegeräte wie Tastatur, Maus, Monitors, Headsets und des privaten Druckers ist unproblematisch. Beim Drucker könnte es lediglich Probleme beim Installieren des Treibers geben. Weisen Sie die Beschäftigten darauf hin, dass möglichst ein LAN-Kabel zum Anschluss des dienstlich genutzten privaten Rechners an den Router genutzt wird. Muss WLSN genutzt werden muss ein sicher WLAN-Passwort genutzt werden.

Noch ein Tipp: die SpeedPort Router der Telekom nutzen das Konzept des sicheren Mail-Servers. Damit kann der Mail-Versand per SMTP (Port 25) nur zu freigegeben Mails-Servern erfolgen. Die großen Provider stehen auf der White-List, Ihr Unternehmensserver aber nicht; der muss eingetragen werden (Anleitung z.B. hier). Die Funktionalität ist im Handbuch des Routers dokumentiert. (Aber wer liest schon Handbücher.) Der Outlook-Zugriff auf Ihren Exchange-Server erfolgt über https und ist nicht betroffen.

Und zum Schluss: befristen Sie die Regeln zur Nutzung des privaten IT-Equipments. Falls erforderlich können Sie die Frist verlängern.

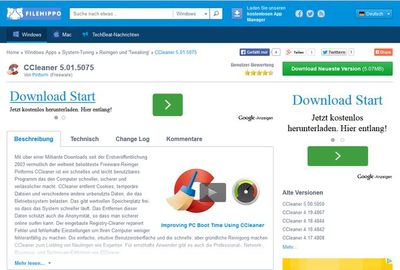

Das amerikanische Unternehmen

Das amerikanische Unternehmen  Diese Möglichkeit wird von zwielichtigen Zeitgenossen (die Firmen Well

Known Media/Filehippo und Piriform/CCleaner sind hier "Opfer" der

Download-Button) auch genutzt, um Besucher der ansonsten seriösen

Download-Seite zu verleiten, auf den falschen Button zu klicken. Und

schon ist die Schadsoftware installiert.

Diese Möglichkeit wird von zwielichtigen Zeitgenossen (die Firmen Well

Known Media/Filehippo und Piriform/CCleaner sind hier "Opfer" der

Download-Button) auch genutzt, um Besucher der ansonsten seriösen

Download-Seite zu verleiten, auf den falschen Button zu klicken. Und

schon ist die Schadsoftware installiert.

Der andere USB-Stick – idealerweise mit einem Schreibschutzschalter –

wird genutzt, wenn man seinen Stick z.B. für Präsentationen an fremde

Rechner stecken muss. Und auf diesem Stick sind keine wertvollen

und/oder vertraulichen Daten. Einer der wenigen noch verfügbaren

USB-Sticks mit einem mechanischen Schreibschutzschalter ist der

Der andere USB-Stick – idealerweise mit einem Schreibschutzschalter –

wird genutzt, wenn man seinen Stick z.B. für Präsentationen an fremde

Rechner stecken muss. Und auf diesem Stick sind keine wertvollen

und/oder vertraulichen Daten. Einer der wenigen noch verfügbaren

USB-Sticks mit einem mechanischen Schreibschutzschalter ist der  RSS

RSS